Todo internauta sabe que debe tener cuidado en qué sitios visita y dónde da clic. Si no prestas atención, en cuestión de segundos tu computadora puede verse comprometida. Los posibles resultados son muchos, desde que corra más lento tu sistema hasta lo que todos tememos: la pérdida de tu información. Pero, ¿qué tal el robo de millones de dólares? ¿Que usen tu máquina para atacar la página de la Casa Blanca? Sí, estos fueron los efectos reales de virus informáticos. Justo es lo que revisaremos hoy: los nueve virus y malware más catastróficos para el Internet.

Existe mucho software maligno en línea, pero ciertos programas han dañado de una manera especialmente notoria a los usuarios de la red. Por ello se recomienda contar con un antivirus. En caso de que sospeches ya estar infectado, tenemos los pasos para remediar tu sistema. No te dejes perjudicar por el malware que se esconde en Internet. ¿Confundido por los términos? Checa nuestra guía de software peligroso.

WannaCry (Actualización)

Seguramente escuchaste la noticia de un ciberataque global sin precedentes a mediados de mayo de 2017. Se trató de la propagación del ransomeware llamado WannaCry o WannaDecrypt0r 2.0. Este programa malicioso afectó durante apenas unos tres días a más de 230 mil computadoras en al menos 179 países de todo el mundo.

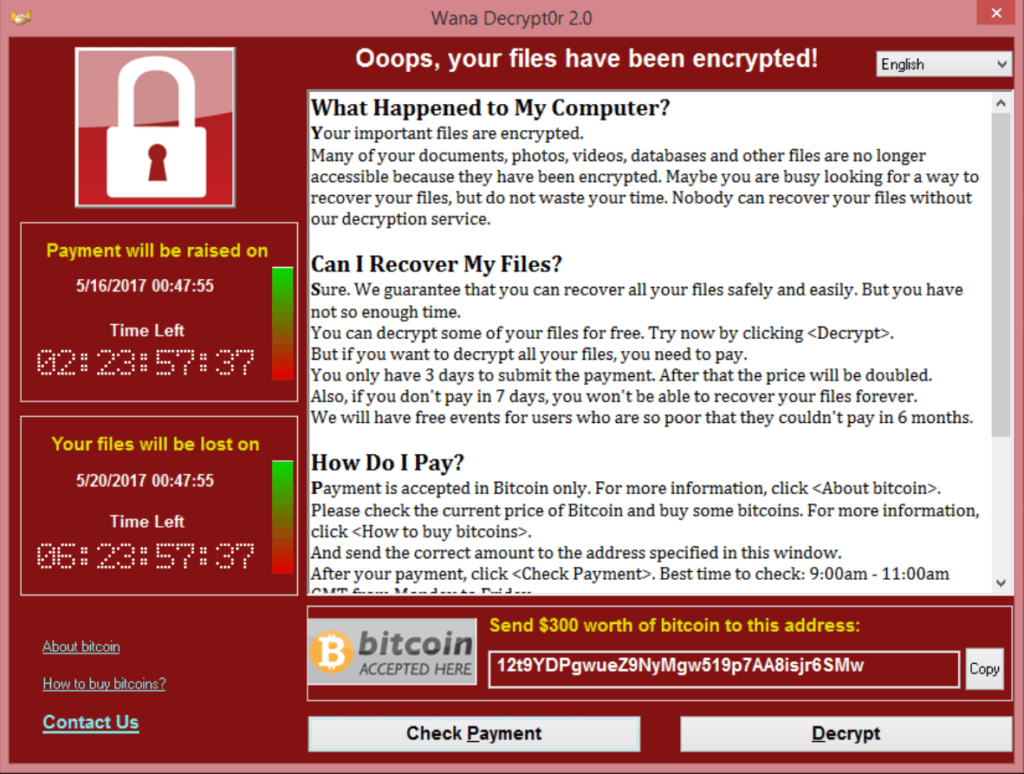

Su finalidad era encriptar los archivos del equipo infectado y pedir un rescate de 300 dólares en Bitcoins, los cuales deberían transferirse en un tiempo límite para no perder la información. Si bien hubo una pronta reacción de autoridades y especialistas de seguridad cibernética, los primeros reportes indicaban que se recolectaron cerca de 35 mil dólares en bitcoins como rescate.

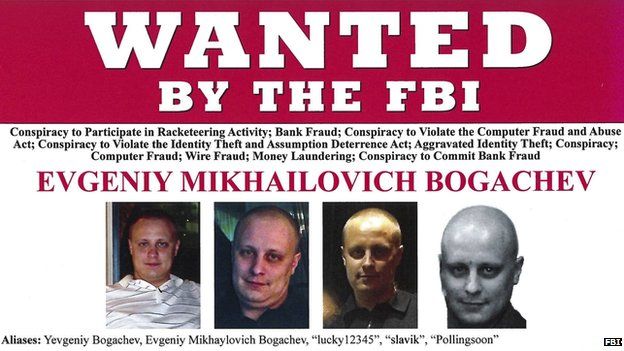

Esta es la ventana que aterrorizó a miles de internautas.

El ataque fue frenadao provisionalmente por un par de expertos en seguridad, aunque de manera fortuita. Ellos notaron que el programa malicioso intentaba enlazarse a un dominio no registrado y si no lo lograba procedía a infectar el equipo, mientras que si conseguía conectarse detenía la infección. Bastó con registrar dicho dominio por unos 10 euros para lograr que se detuvieran sus ataques.

La gran polémica vino tras conocerse que WannaCry pudo estar basado en EternalBlue, una aplicación desarrollada por la Agencia Nacional de Seguridad (NSA) estadounidense que fue robada y filtrada por el grupo de hacktivistas Shadow Brokersa través del sitio Wikileaks.

Los verdaderos responsables no han podido ser identificados, aunque figuras como Edward Snowden han señalado a las autoridades de E.U.A. como corresponsables debido a que "si la NSA hubiese comunicado el fallo de seguridad de forma privada cuando lo encontraron, y no cuando lo perdieron en la filtración, esto no habría sucedido".

Code Red

Este fue un gusano que plagó a muchas computadoras con el sistema operativo Windows 2000 y Windows NT en 2001. El objetivo era infectar el mayor número de ordenadores posibles para que, una vez reunida la cantidad adecuada, se pudiera realizar un denial of service (DoS) a páginas reconocidas (Si no sabes qué es DoS revisa nuestro glosario de amenazas informáticas). La más recordada ahora es el portal de la Casa Blanca.

¿Cómo lograba su objetivo? El gusano corre por su propia cuenta, no necesitaba de un programa para funcionar. Lo hacía mediante la memoria de la computadora con un peso de 3,569 bytes. Al ser activado se copiaba una y otra vez en el sistema, al grado que agotaba sus recursos.

Este gusano rojo afectó a mucha gente, vía Daily Dot

Posteriormente realizaba un ataque DoS a distintas páginas, destacando sitios del gobierno estadounidense. De acuerdo a Scientific American, esto casi no afectó al portal de la Casa Blanca. Tuvieron que apagar uno de sus servidores DNS y lidiar con el tráfico, pero nada grave. Sin embargo, otras páginas no tuvieron tanta suerte. Terminaron con el mensaje típico de Code Red: “Hacked By Chinese!”.

Ser infectado por Code Red II (que apareció posteriormente) era un problema especialmente grave para las computadoras con Windows 2000. El gusano creaba una puerta trasera, o backdoor, con la cual el responsable de la infección podría tener acceso remoto a la máquina. En otras palabras, tu computadora ya no te obedece.

Afortunadamente, un parche, o patch, fue proporcionado a los usuarios. Sin embargo, el daño ya estaba hecho: 2 mil millones de dólares debido a la pérdida de productividad. ¿La cantidad de servidores afectados? Aproximadamente dos millones.

Así se veían las páginas afectadas, vía Data Rescue

Mydoom

Este gusano apareció en 2004 y es uno de los que se esparcieron más rápidamente, inclusive rebasando al famoso ILOVEYOU. Hasta el día de hoy se especula que lo creó un programador a partir del pago de alguien más. Juzga por ti mismo, el mensaje que aparecía junto con la infección era “andy; sólo estoy haciendo mi trabajo, nada personal, lo siento,”.

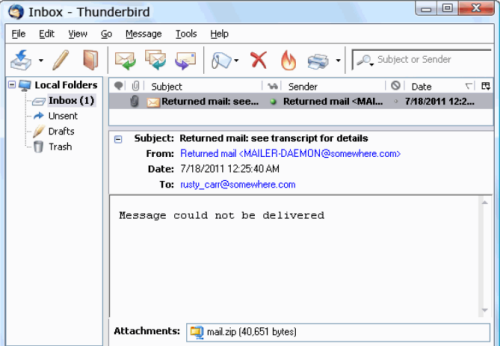

Los usuarios recibían un correo electrónico con el asunto al estilo de “Error”, “Status”, o “Reporte de Servidor”. Dentro encontraban un texto indicando que debían abrir el archivo adjunto para poder ver el reporte o mensaje de interés. Al ejecturalo, Mydoom se propaga a sí mismo al tener acceso a los contactos de la libreta de direcciones de Windows y se enviaba en correos electrónicos a todas esas direcciones.

Se recibían correos similares a este, vía Tee Support

Ya con las computadoras infectadas, realizaba un ataque DoS contra la página del grupo SCO si la fecha era entre el 1 y 12 de febrero del 2004. Es por ello que se sospecha que el ataque fue debido a una disputa por los derechos de código Linux. También creaba una backdoor al sistema, por lo que se tornaba un malware bastante peligroso. Las estimaciones indican que se perdieron 38.5 mil millones de dólares por su uso.

Cryptolocker

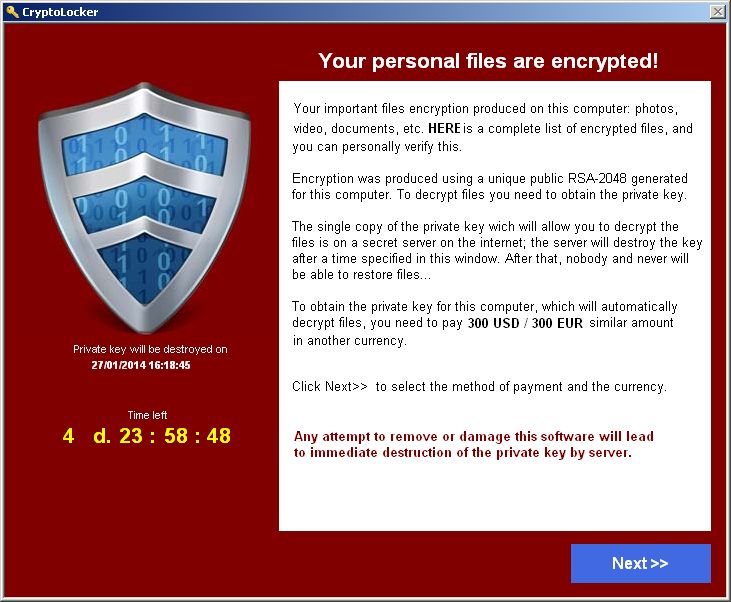

Ahora lidiamos con ransomware, es decir, software maligno que se especializa en tener como rehén a tu información. Este es el objetivo de este troyano. Los usuarios recibían un correo electrónico de una supuesta empresa de logística. Se daban indicaciones de abrir un PDF contenido en un archivo ZIP mediante una contraseña. Sin embargo, el PDF realmente era el troyano en cuestión.

El programa analizaba el disco duro de la computadora, cifrando los que terminaban en ciertas extensiones. Entre ellas se encuentran *.ppt, *.pptx, *.xls, *.psd, *.jpg, *.doc, *.docx, *.rtf, *.ai y *.raw. En otras palabras, adiós a tus archivos de Microsoft Office, a tus imágenes y proyectos Adobe y mucho más.

El terrorífico mensaje dando las indicaciones, vía WeBroot

¿Cómo recuperarlos? Cryptolocker te pedía una cantidad de dinero, generalmente de 400 dólares, para una fecha específica. Si no pagabas, se subía el precio del “rescate” de los archivos o de plano se borraban las llaves de cifrado.

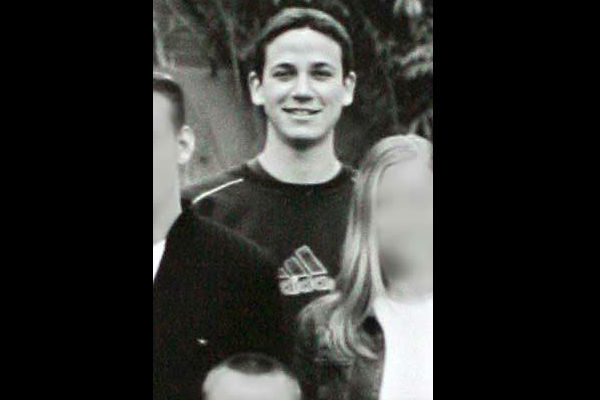

Afortunadamente las autoridades dieron con el responsable: Evgeniy Bogachev. Al final se entregaron las llaves de cifrado a las víctimas. Se calcula que se infectaron al menos 500 mil computadoras y se logró recolectar unos 3 millones de dólares en la estafa.

Atraparon al culpable, vía BBC

ILOVEYOU

No importa cuán tentador sea el asunto de un correo electrónico, si no conoces al contacto no debes abrirlo. Muchos lo aprendieron a la mala cuando abrieron un correo que decía simplemente “ILOVEYOU” (TEAMO) en el asunto. Sin embargo, no se trataba de un admirador secreto, sino de un gusano.

En ese entonces Windows no mostraba la extensión de los archivos que se enviaban por correo. Es por ello que el mensaje mostraba a un archivo llamado LOVE-LETTER-FOR-YOU.TXT (CARTA-DE-AMOR-PARA-TI.TXT). Parecía un archivo de texto en lugar de su extensión real: *.vbs de Visual Basic Scripting.

Lo sentimos, debes encontrar el amor en otro lado, vía Oh My Gadget!

En cuanto era activado, el gusano se copiaba a sí mismo una y otra vez en el disco duro del infectado a tal grado que no funcionaba más. Además, reemplazaba múltiples archivos con más copias. Por ejemplo, ya no encontrarías tus archivos JPEG y MP3. En dos días más de 45 millones de ordenadores fueron infectados. El total de daños se calcula alrededor de 10 mil millones de dólares.

Una computadora y un corazón roto, vía Deviantart

Klez

Este malware surgió en el 2001 y duró bastantes meses en línea. Como muchos otros, se propagaba realizando copias de sí mismo un a vez que era activado. Tenía acceso a los contactos del dueño de la computadora, los que aprovechaba para enviar correos para infectar a otros.

Posteriormente Klez incluía programas para perjudicar aún más a la computadora en cuestión. Por ejemplo, se podía hacer pasar por antivirus o, peor, deshabilitar cualquier software que tengas para tu protección.

Ejemplo del correo infectado, vía Roger Lovejoy

Lo curioso aquí es que al enviarse a los contactos para aumentar el foco de de infección, utilizaba las direcciones de correos ya salvadas. Al momento de enviar el contenido colocaba a uno de los contactos como el responsable. De esta manera, los demás posiblemente lo reconozcan, dando así la confianza de abrir el correo. Esta actividad es conocida como spoofing, el imitar a una fuente.

Melissa

En 1999 David L. Smith tuvo un percance amoroso: la bailarina exótica de la que se había enamorado no le correspondía. Su respuesta fue digna de un programador: crear uno de los peores malwares de la historia.

El virus era contenido en un documento enviado mediante correo electrónico. El mensaje indicaba que era un correo que habías pedido anteriormente: “Aquí está el correo que pediste. No lo muestres a nadie más”. Sin embargo, también se menciona que en sus inicios el anzuelo era que el documento infectado aparentaba ser un documento con contraseñas a sitios pornográficos.

Ejemplo del correo con Melissa, vía Panda Security

Como en ejemplos pasados, al abrirlo comenzaba a multiplicarse y afectaba el funcionamiento del equipo. Se enviaba a sí mismo a los primeros 50 contactos en la libreta de direcciones. Es por esto que se propagó con gran rapidez. Afectó al sector privado y gubernamental, no sólo a usuarios promedio.

Smith fue atrapado por las autoridades. Fue condenado a 10 años de cárcel, aunque sólo cumplió con 20 meses gracias a su apoyo en encontrar a otros criminales cibernéticos. También tuvo que pagar una fianza de 5 mil dólares. Es poco dinero comparado con los 80 millones de dólares en pérdidas que causó Melissa.

Smith tras el juicio, vía The Famous People

Sasser

Este gusano fue creado por Sven Jaschan en 2004 y aunque parece relativamente inofensivo encontraste con los otros ejemplos expuestos, sus repercusiones fueron bastante grandes. El programa no robaba información o destruía el sistema, sino que la hacía bastante lenta y dificultaba considerablemente el apagarla. Los usuarios se veían forzados a cortar la electricidad al aparato.

En lugar de propagarse por correo, Sasser lo hacía por vulnerabilidades del sistema Microsoft Windows. Las computadoras infectadas buscaban a otras víctimas mediante un escaneo de direcciones IP. Si eran compatibles, enviaban la instrucción de descargar el gusano.

Jaschan era bastante joven para ser autor de semejante caos, vía Archivo de 10

Esto ocurrió con millones de usuarios, incluyendo infraestructura de aerolíneas, agencias de noticias, transporte público, hospitales, etc. Los daños se estiman alrededor de los 18 mil millones de dólares. Como resultado, Jaschan cumplió 21 meses en prisión, pues era menor de edad cuando se liberó el virus.

Storm Worm

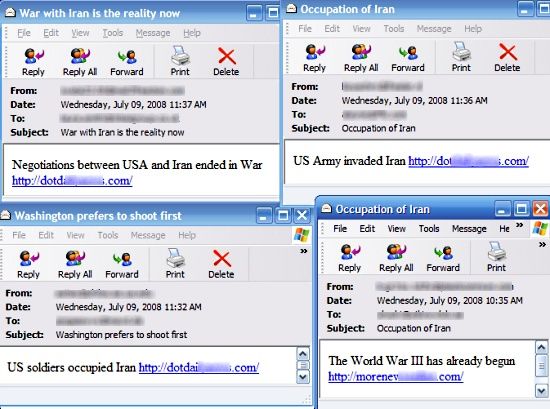

¿Cuántas veces has dado clic en un artículo con un título apantallante? En esta lógica se basa Storm Worm para llamar tu atención y conseguir que lo actives. A principio del 2007 muchos usuarios recibieron un correo con el asunto “230 muertos por la tormenta en Europa”. ¿Tentador? Recuerda que en ese entonces no habían redes sociales o la propagación de información al grado que lo tenemos ahora.

El contenido del correo te indicaba que para leer la noticia debías descargar el archivo adjunto. Creemos que ya es bastante evidente el resultado de hacer tal cosa… Al abrir el archivo la computadora del usuario era vulnerable para ser un instrumento de una botnet.

Ejemplos de los asuntos en correos infectados con Storm Worm, vía Wikipedia

El titular de la noticia comenzó a cambiar una vez que la gente notó que era el famoso Storm Worm. Nunca se encontró al responsable del programa, pero se estima que alrededor de 10 millones de máquinas fueron infectadas.