Todos compartimos muchísima información cada vez que nos conectamos a Internet. Los sitios que visitamos, cuándo iniciamos sesión en nuestros portales favoritos, al dejar comentarios en un video, subir una imágen… A cada momento estamos intercambiando datos con el resto del mundo. ¿Qué ocurre cuando quieres mantener esa información segura? Tal puede ser el caso cuando realizas una compra en línea. Debes compartir tus datos de tarjetas de crédito, domicilio y demás. Ahí es donde entra el cifrado.

Ya hemos revisado los beneficios de utilizar aplicaciones de mensajería instantánea con cifrado de extremo a extremo. Esos mismos beneficios aplican para navegación en general en tus dispositivos: privacidad y protección de datos. Aprenderemos qué es encriptar, los tipos de cifrado y un poco de historia. Después de todo, la encriptación ha estado presente mucho antes de que las computadoras.

Si te interesa indagar un poco más en tu seguridad informática, checa nuestro glosario de amenazas y lista de software dañino para tus aparatos.

¿Qué es encriptar?

Hoy en día, el concepto se entiende como tomar información y hacerla ilegible a los demás. También es conocido como cifrado. Puede ser algo simple como texto, aunque la evolución de la comunicación en línea ahora implica el uso de imágenes, videos, sonidos y más.

¿Cómo leer la información una vez cifrada? Se requiere de una llave o clave que logre dar sentido al método de encriptación. De forma literal, no puedes abrir una caja con candado si no tienes la llave específica. Lo mismo ocurre a nivel lingüístico y digital. Veamos los primeros ejemplos de encriptación. Son un tanto sencillos, pero dieron pie a los algoritmos que se usan actualmente.

No te preocupes, no tienes que ser experto para protegerte, vía IT Hound

Breve historia de la encriptación

Como suele ser el caso con la mayoría de los avances tecnológicos, los conflictos bélicos dieron pie al uso de uno de los primeros métodos de cifrado. El mismo Julio César cifraba sus mensajes por medio de sustitución. En caso de que sus mensajeros fueron interceptados, sólo aquéllos con la clave podrían descifrar el mensaje.

- Cifrar por medio de sustitución funciona así (con alfabeto incluyendo la letra ñ):

- Colocas el alfabeto de forma normal en una línea

- Dependiendo de tu llave, posicionas el alfabeto modificado abajo. Por ejemplo, si tu llave es de 1, entonces mueves el alfabeto una letra a la derecha

- Acomoda las palabra de tu mensaje de acuerdo a esta tabla y listo

Alfabeto normal | ABCDEFGHIJKLMNÑOPQRSTUVWXYZ |

Alfabeto con llave | ZABCDEFGHIJKLMNÑOPQRSTUVWXY |

Parece un juego para mandar mensajes en la escuela, ¿no crees? Viendo la tabla de arriba, cifra la palabra PANDA. Ubica la letra P, lo que termina siendo una O. Sigue así con el resto de las letras y terminas con OZMCZ. De acuerdo a la tabla:

Alfabeto normal | ABCDEFGHIJKLMNÑOPQRSTUVWXYZ |

Alfabeto con llave | ZABCDEFGHIJKLMNÑOPQRSTUVWXY |

PANDA

OZMCZ

Julio César sabía que esto sería tendencia, vía A.V. Club

Así de sencillo es el concepto de cifrar. Evidentemente, el sistema ha tenido que evolucionar para adaptarse al potencial de las computadoras y todo lo que deseamos compartir. Inclusive, el cifrado por sustitución no es muy difícil de quebrar por un humano, pues la llave sólo puede llegar hasta 26 variaciones. Toma tiempo, pero se puede quebrar. Es por ello que no sólo se usan letras, también números y de una forma más arbitraria.

De igual manera se tienen las características del lenguaje en cuestión. Por ejemplo, en inglés podrías aprovecharte de las palabras que usan doble vocal. En español, los pares de la letra r. Entonces, si ves una repetición de letras, puede que sea un verbo como correr, barrer, etc. Esto da pie a encontrar la llave.

Blaise de Vigenère intentó solucionar esto con el cifrado Vinegère. El concepto es parecido, sólo que se usan múltiples alfabetos a la vez, 26, si somos específicos. Entonces, se establece un orden en que debes usar dichos alfabetos, uno para cada letra. Fue una solución temporal, pues con la llegada de Charles Babbage, el padre de la computación, se vio el fin de este cifrado. Aún así, duró unos buenos 300 años.

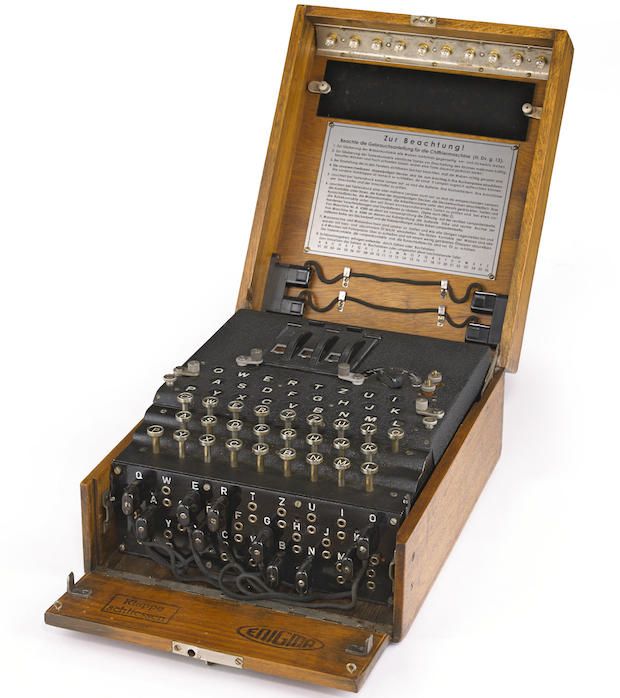

Otro gran ejemplo antes de la digitalización fue Enigma, la máquina de cifrado y descifrado usada por las fuerzas alemanas. ¿Quizá te sea familiar? Hace unos años se vio en la película de The Imitation Game.

La máquina Enigma dio muchos problemas a los Aliados, vía CBS News

La era digital

Ahora no es suficiente sustituir las letras como lo hacía Julio César. Se necesita una gran variedad de posibilidades para cifrar un mensaje. La computadora es capaz de procesar grandes cantidades de información en un tiempo mucho, mucho menor al que un humano. Por ello son cada vez más elaborados los algoritmos de cifrado. Éstos son tomados en cuenta a partir de la efectividad de las medidas de seguridad y el tiempo que tarda en cifrar y descifrar.

El siguiente paso en la evolución del cifrado fue el cifrado de flujo y el cifrado de bloque. El primero lidia con la información a encriptarse de byte en byte. El ejemplo más sonado para este tipo de encriptación es el algoritmo RC4. Sin embargo, la repetición siguió siendo una vulnerabilidad. Cierto, te tomaría al menos 75 horas de recopilar información cifrada para poder empezar a quebrar el código, pero es un riesgo.

Cifrar cada vez es más complejo, vía Popular Science

Del otro lado está el cifrado por bloques. En vez de pasar cada byte por el algoritmo, aquí se divide la información en bloques, por ejemplo, de 64 bits. Los bloques pasan por el algoritmo muchas veces, de tal manera que se producen bloques cifrados.

Este principio se utiliza en el lo que fue el estándar de cifrado durante más de dos décadas: Data Encryption Standard (DES). Fue adoptado como el estándar oficial en 1977 y Fue hasta el 2001 que se llegó al Advanced Encryption Standard (AES). Éste utiliza bloques de 128 bits y llaves de 128, 192 y 256 bits. Es mucho más complicado de descifrar si no tienes la llave. Inclusive, fue utilizado para la protección de datos en los sistemas operativos Android 5.0 y Android 6.0.

Encriptar móviles es tendencia, vía Extreme Tech

Tipos de cifrado

Los algoritmos de encriptación se pueden usar para dos tipos de cifrado: simétrico y asimétrico.

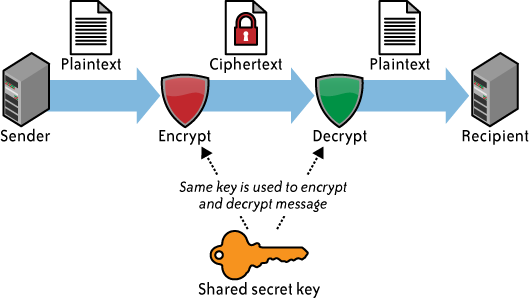

Encriptación simétrica

En esta categoría se utilizan dos llaves iguales o parecidas para ambos: cifrar y descifrar. Retomemos la comparación con la caja bajo llave. Imagina que quieres enviar tu mensaje a alguien más. Para ello guardas el papel con tu mensaje en la caja y la cierras con llave. La envías. El receptor del mensaje podrá abrir la caja con una copia de la llave que usaste. Para contestarte hará lo mismo que tú.

Entre los ejemplos de este tipo de algoritmos se encuentran Twofish, Serpent, AES, y RC4. El riesgo es que más de una persona cuenta con la clave para descifrar el mensaje. Con que uno de los dos la comparta o le sea robada, estarán en riesgo todos los intercambios de información.

Se comparte la llave, vía MsCerts

Encriptación asimétrica

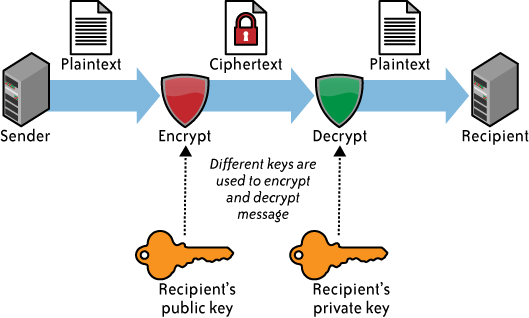

En esta modalidad, se tienen dos candados, cada uno con su respectiva llave. Entonces, envías tu caja con tu candado abierto al receptor. Él pondrá su mensaje en la caja y la cerrará. Cuando llegue contigo, sólo tú podrás leer el mensaje. Lo mismo ocurre cuando la otra persona manda su “candado abierto”.

Con cifrado asimétrico no se requiere compartir una copia de la llave, sino que se utilizan llaves públicas (la que envías al emisor primero) y las llaves secretas (la que usas para descifrar el mensaje en tu dispositivo). El programa más usado en esta modalidad es Pretty Good Privacy (PGP).

Cada quien tiene su llave, vía MsCerts

Encriptación en la web: certificado digital

¿Cómo implementar la encriptación a gran escala? Si visitas un sitio como Amazon, ¿cómo sabes que tu información está protegida? Bueno, se logra gracias a la encriptación Secure Sockets Layer (SSL) y Transport Layer Security (TLS). Es de modalidad de llave pública, es decir, asimétrica. Con éste se mantiene segura tu información, y la de millones de usuarios.

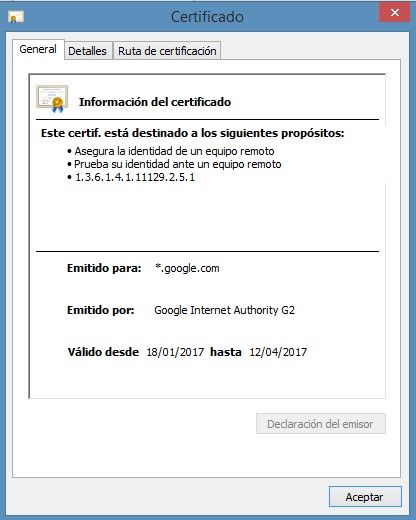

El funcionamiento de estos protocolos de seguridad es el uso de certificados digitales. Es el indicador, piénsalo como una identificación oficial, que se le otorga a una página cuando su servidor es de confianza. Es proporcionado por agencias independientes. Debe contener el nombre de quien tiene el certificado, fecha de expiración y datos semejantes.

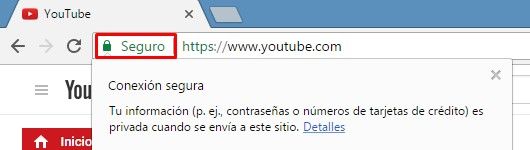

Si vas a una página de confianza, por ejemplo YouTube, verás esto:

El certificado puedes verlo de esta forma:

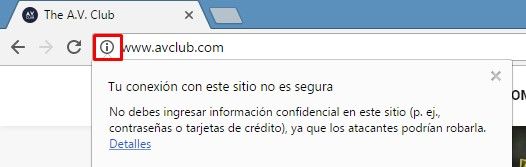

En otra que no tenga el certificado, será sin el candado:

Si no ves este candado cuando realices una transacción en línea, ten cuidado

Son los datos del certificado lo que hace que TLS apruebe una página. Tu navegador checa la agencia origen del certificado, que no se haya vencido y que el certificado tenga relación con la página en cuestión.

Una vez confirmado lo anterior, se hace un intercambio con la llave pública. Para mejorar el rendimiento de las computadoras, por medio de la llave pública se envía una llave simétrica. Ahora se pasa de cifrado asimétrico a uno simétrico. Recordarás que es peligroso permanecer con estas llaves, así que al terminar la transacción ambas partes descartan las claves. Se creará una nueva si se quiere hacer otra compra o intercambio de información importante.

¿Qué tal? Ya no parece tan complejo, ¿cierto? Ojalá que te haya quedado claro el tema y si te gustó, nos puedas ayudar a compartir la información en redes sociales.