Según datos de la firma de seguridad SonicWall, sólo en el primer trimestre de 2016 se pagaron 210 millones de dólares para recuperar archivos cifrados por algún tipo de ransomware. Un estímulo financiero tan importante como ese explica parte del ataque ocurrido recientemente a nivel global mediante el virus WannaCry o Wana Decrypt0r.

Continúa leyendo para que sepas cómo ocurrió dicho crimen cibernético y las medidas que debes tomar para estar protegido de este software peligroso.

¿Qué es WannaCry?

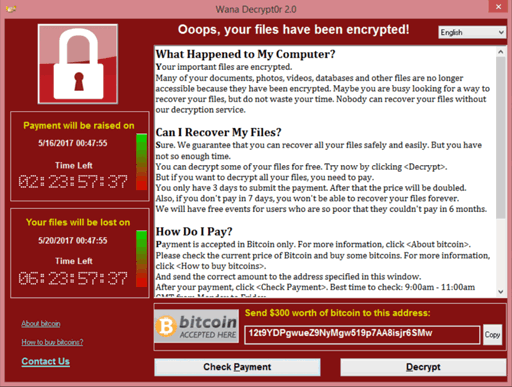

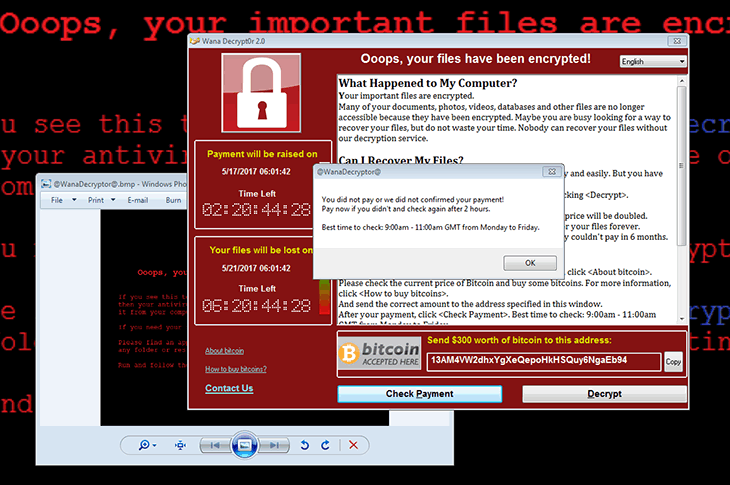

Un programa informático malicioso que al ser activado “secuestra” información a través de la encriptación de archivos y documentos alojados en el disco duro donde se ejecuta, para posteriormente pedir el pago de un “rescate” de 300 dólares en Bitcoins que permita recuperar los datos.

Se le refiere como uno de los peores virus cibernéticos, pero es más preciso llamarlo ransomeware, término que describe perfectamente su funcionamiento. Se estima que los daños que ha causado afectaron a más de 300 mil computadoras en al menos 179 países alrededor de todo el mundo.

A continuación te dejamos un video muy claro donde se explica el problema y en las líneas subsecuentes encontrarás la historia completa del ataque, así como algunas recomendaciones para mantenerte a salvo.

¿Cómo se produjo el ataque?

Al parecer el malware WannaCry comenzó atacando la intranet de la empresa Telefónica, así como a la red del Sistema Sanitario Nacional del Reino Unido y otras centrales industriales de China.

Todo indica que el ataque se aprovechó de la vulnerabilidad EternalBlue/DoublePulsar, desarrollada por la Agencia Nacional de Seguridad (NSA) de Estados Unidos. Dicha amenaza necesita infectar una sola computadora para esparcirse a otros sistemas que funcionen con Windows y estén conectados a una misma red local o corporativa, hasta comprometer todo a su paso.

Lo más grave es que dicha vulnerabilidad fue revelada por Microsoft desde el pasado 14 de marzo en el boletín MS17-010, que fue ignorado por muchas de las entidades afectadas, las cuales optaron por no actualizar sus equipos debidamente por el costo que suponía para sus operaciones cotidianas.

Los blancos prioritarios de este ataque fueron las organizaciones y dependencias de gobierno, así como muchas empresas privadas. Sin embargo, también se vieron afectados equipos de cómputo particulares. Los países que se vieron afectados de manera más grave en un primer momento fueron España, Reino Unido, Rusia, Ucrania y Taiwán.

Así lucía el ataque de WannaCry, vía La Voz de Galicia

Según reportes de la Europol, la propagación del malware ocurrió de forma indiscriminada y a una velocidad abrumadora. Asimismo, admitió que detectaron la confirmación de varios pagos, aunque no se atrevió a revelar cifras. En tanto, fuentes como las empresas de seguridad cibernética Symantec y Digital Shadows daban cuentas de casi 100 transacciones por un estimado a los 32 mil dólares.

Este es un listado de aquellas versiones de Windows que corren el riesgo de ser infectadas por WannaCry:

- Windows Vista Service Pack 2

- Windows Server 2008 Service Pacl 2 y R2 Service Pack 1

- Windows 7

- Windows 8.1

- Windows RT 8.1

- Windows Server 2012 y R2

- Windows 10

- Windows Server 2016

Los casos de Windows Vista, Windows 7 o Windows Server 2008 tienen un problema adicional: Microsoft dejó de dar soporte y actualizaciones de seguridad para estas plataformas por obsoletas. Las versiones superiores a Windows 8 cuentan con una actualización disponible para eliminar la vulnerabilidad que hizo posible este caos.

¿Y cómo afectó a México?

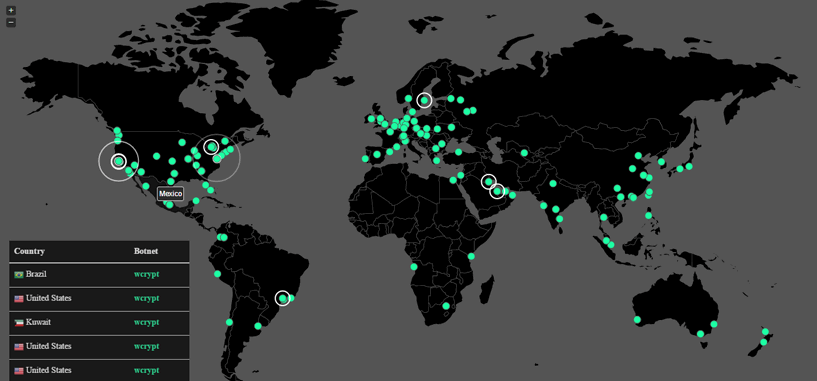

Otro mapa del ataque WannaCry, vía Malware Tech

Dos días después de que se desató la infección masiva de computadoras, nuestro país ya ocupaba el sexto lugar del listado global montado en el sitio cybermap.kaspersky.com, donde se le dio un seguimiento puntual y en tiempo real de las regiones más afectadas.

Aunque el top de este ranking cambia constantemente, al cierre de esta edición las naciones punteras eran Vietnam, Alemania, Estados Unidos, Rusia y México.

Cabe mencionar que este lunes 15 de mayo, autoridades chinas de la Administración del Ciberespacio, el Departamento de Seguridad Pública de Pekín y la Comisión Municipal de Economía y Tecnología de la Información de Pekín revelaron la identificación de nuevas variantes del virus.

¿Es verdad que el virus se detuvo “por suerte”?

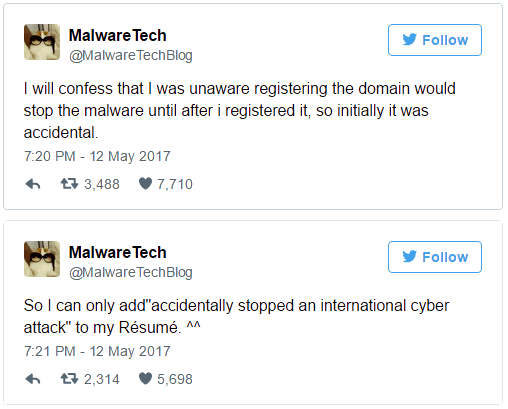

Según la persona responsable, la contención ocurrió casi por accidente. Al menos así lo consideró él en algunos mensajes difundidos en redes sociales. Como prueba hay algunas capturas de pantalla del Twitter de Marcus Hutchins, el informático británico de 22 años que detectó un punto débil en la programación del virus para detenerlo, al menos la primera versión.

"Debo confesar que no sabía si al registrar el dominio se detendría el malware hasta que lo hice, así que inicialmente fue accidental."

"Simplemente puedo agregar 'Detuve accidentalmente un ciberataque internacional' a mi currículum."

Capturas vía Twitter

Este investigador de ciberseguridad se identificó en un principio solamente como MalwareTech, quien trabaja para la empresa de seguridad Kryptos Logic. Paralelamente, Darien Huss, un ingeniero de 28 años que trabaja para la firma de seguridad Proofpoint, hizo lo propio desde los Estados Unidos.

El responsable de la cuenta @MalwareTech descubrió que el malware intentaba enlazarse a un dominio no registrado y si no lo lograba procedía a infectar el equipo, mientras que si conseguía conectarse detenía la infección. Bastó con registrar dicho dominio por unos 10 dólares para lograr que se detuvieran sus ataques.

Sin embargo, él mismo alertaba que se trató sólo de una respuesta provisional: “los piratas podrían volver a la carga cambiando el código y en ese caso será imposible detenerlos”, advirtió el fin de semana en cuestión el joven británico. Él mismo narró en su blog (en inglés) la secuencia de hechos que le permitieron contener la amenaza.

En tanto, el “killswitch” o botón de apagado que desactiva la propagación de WannaCry fue identificado por Huss, quien rastreó las conexiones realizadas por el ransomware y encontró que tras infectar una máquina buscaba conectarse a un dominio compuesto por números y letras variadas, pero que todos los intentos terminaban en gwea.com.

¿Quiénes son los responsables?

Mensaje que aparecía cuando se ejecutaba WannaCry, Vía Globb Security

Una gran polémica se desató luego de que se diera a conocer que WannaCry pudo estar basado en EternalBlue, una aplicación desarrollada por la NSA estadounidense y que fue robada y filtrada por el grupo de hacktivistas Shadow Brokers a través del sitio Wikileaks.

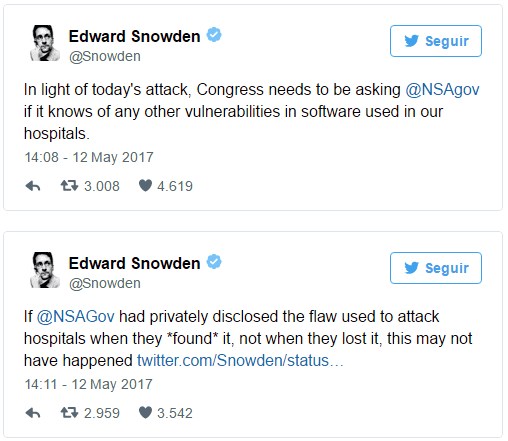

Sin embargo, los verdaderos responsables no han podido ser identificados, pero personalidades como Edward Snowden señalaron a autoridades de E.U.A. como corresponsables debido a que "si hubiesen comunicado el fallo de seguridad de forma privada cuando lo encontraron, y no cuando lo perdieron en la filtración, esto no habría sucedido".

"A la luz del ataque de hoy, el Congreso debe preguntarle a la NSA si sabe de cualquier otra vulnerabilidad de software usado en nuestros hospitales"

"Si la NSA hubiera comunicado el fallo de seguridad de manera privada cuando lo encontraron, y no cuando lo perdieron en la filtración, esto no hubiera pasado"

Capturas vía Twitter

No fue la única voz que habló en ese sentido, también el presidente de Microsoft, Brad Smith, planteó que el acopio de vulnerabilidades informáticas de este tipo por parte de gobiernos de diferentes países se ha convertido en una situación de riesgo que puede causar daños generalizados cuando la información se filtra.

Pero no es la única sospecha, pues otras investigaciones apuntan a que el régimen de Corea del Norte podría estar detrás de WannaCry. Ello debido a que ingenieros de Google, Symantec y Kaspersky opinan que debido al alto perfil del ataque sospechan que se trate de un grupo identificado como Lazarus, los mismos que hackearon a Sony hace unos años y filtraron contenidos muy valiosos para esa empresa.

¿Cómo protegerte de WannaCry?

Seremos lo más directos posible. Para prevenir afectaciones por este tipo de programas maliciosos presta atención a los siguientes puntos:

- Nunca pagues por el rescate. De hacerlo estarías incentivando ese tipo de acciones. Además de ser una reacción irresponsable, debes tomar en cuenta que solo un 30% de las personas que dan dinero a cibercriminales en situaciones así terminan recuperando sus archivos. A fin de cuentas, están actuando ilegalmente y no hay una obligación que los haga cumplir lo que prometen.

- Usa el sentido común. Como medida preventiva debes evitar abrir cualquier correo que provenga de remitentes desconocidos, así como eliminar sin abrir siquiera los archivos sospechosos que recibas. Mucho menos se te ocurra ejecutar archivos .exe que no hayas solicitado y tampoco hagas clic en direcciones web de procedencia desconocida.

- Actualiza tu sistema operativo. Como ya dijimos, WannaCry aprovecha una vulnerabilidad en Windows para propagarse, así que lo principal es contar con las actualizaciones y parches que libera la empresa para proteger a sus usuarios, sobre todo si tienes versiones anteriores, pues ya no se da soporte en algunos casos.

- Busca ayuda profesional. Si ya es demasiado tarde y tu equipo se vio comprometido, puedes consultar páginas como No More Ransom, un proyecto desarrollado por Kaspersky e Intel Security / McAfee. Aquí se ofrecen soluciones y herramientas para descifrar los tipos más comunes de secuestro informático.

Este capítulo del crimen cibernético está lejos de haber terminado y en Panda Ancha estaremos al pendiente de los pormenores para mantenerte informado. Mientras tanto te invitamos a consultar nuestros tutoriales sobre seguridad informática. Y realmente deseamos que nunca se aparezca una ventana como esta en tu computadora.